SAML認証プロトコルを使った、AzureとAdaptiveのSSO連携設定メモ。

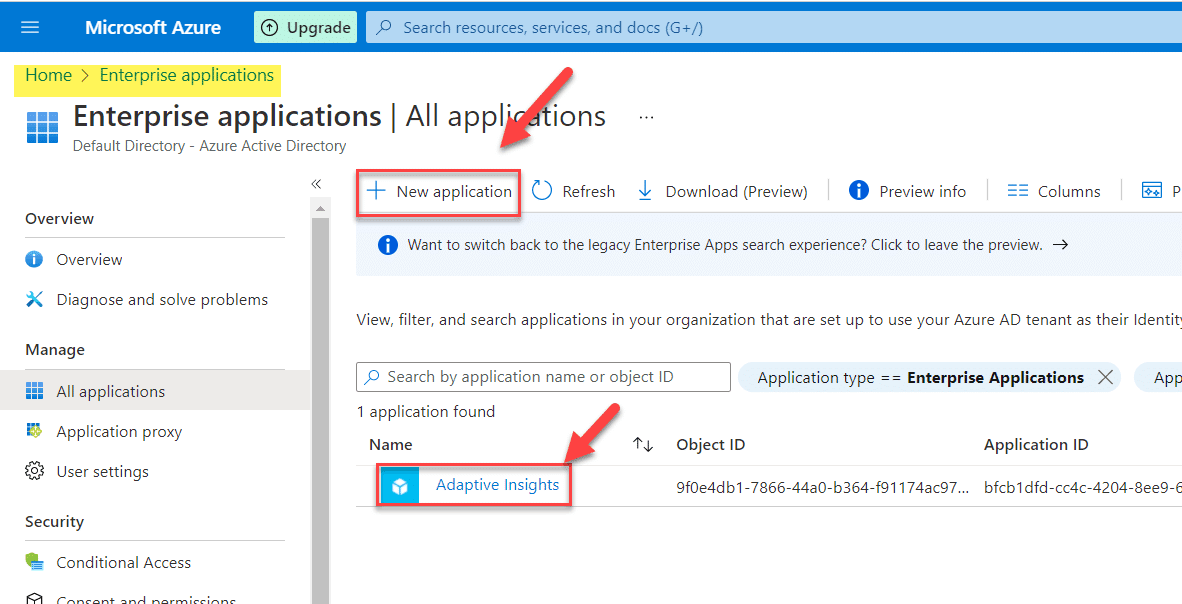

Azure側の設定

“Enterprise application” > New applicationより、”Adaptive Insights”を検索して追加する。(注: Adaptive Planningではなく旧名のAdaptive Insightsとなっていることに注意)

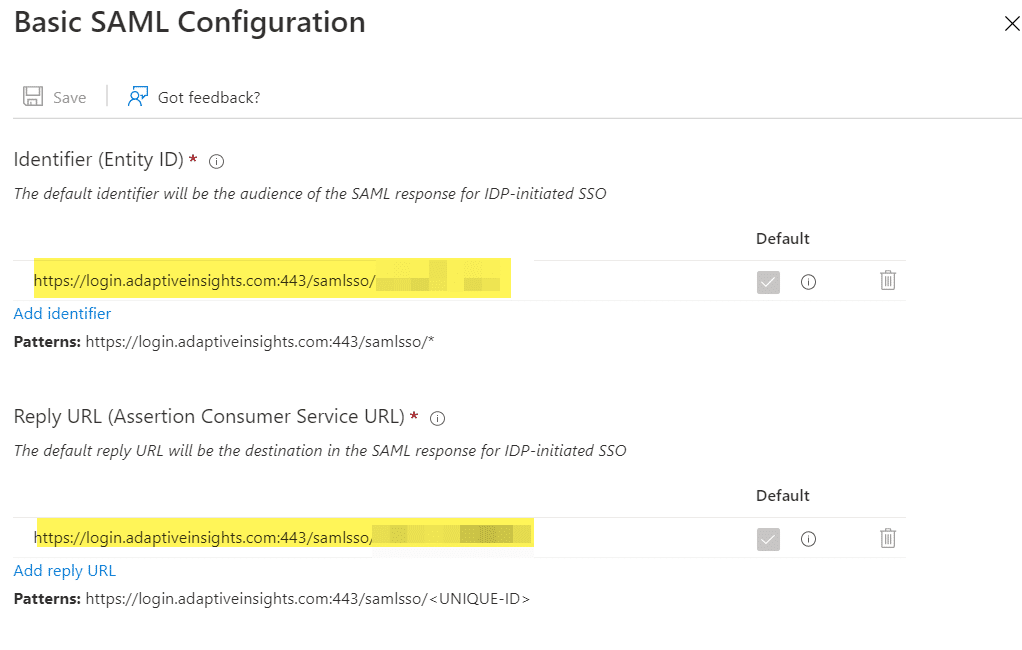

Adaptive Insights > “Set up single sign on” より”Basic SAML Configuration”の設定。

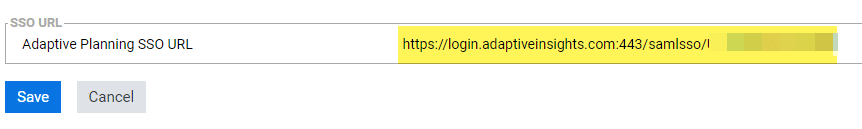

“Identifier (Entity ID)”と”Reply URL”のみ入力する必要がある。AdaptiveインスタンスのAdministration > SAML SSO SettingよりAdaptive Planning SSO URLを確認して、両フィールドに同じものを使う。その他の設定項目は空欄のままで良い。

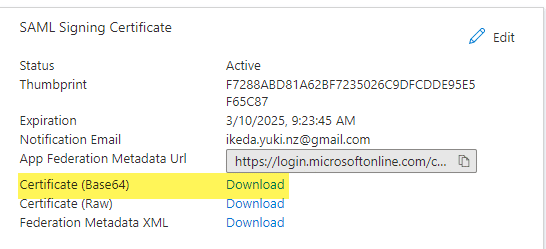

Adaptive側にアップロードする認証サーティフィケイトのダウンロードをする。”Certificate (Base64)”をダウンロード。

Adaptive側の設定

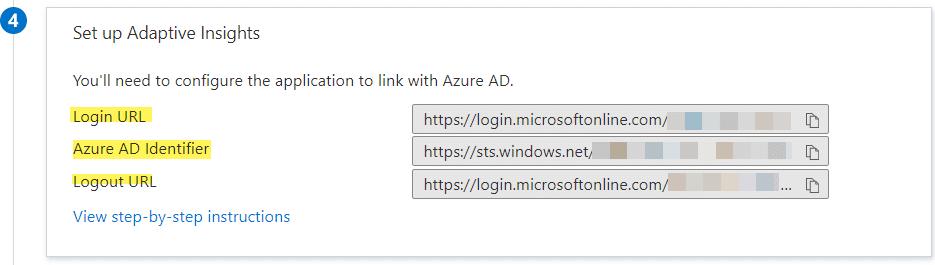

Azure側の”Set up Adaptive Insights”項目を参考にする。

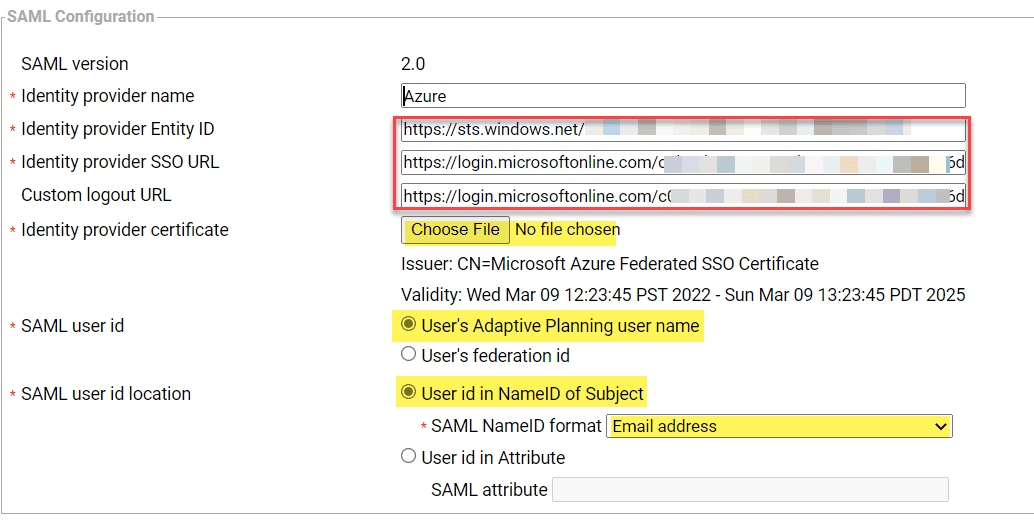

- Identity Provider Name: 任意の設定名をつける

- Identity provider Entity ID: Azure AD Identifierをコピー・ペースト

- Identity provider SSO URL: Login URLをコピー・ペースト

- Custom logout URL: Logout URLをコピー・ペースト

- Identity provider certificate: 先程ダウンロードした Certificate (Base64)をアップロード

- SAML user id: User’s Adaptive Planning user name

- SAML user id location: Email address

注1:Adaptive側とAzure側でユーザー名が一致しているケースを想定。 注2:Adaptive File制限で.cerがアップロード出来ない場合がある。この場合はサポートに連絡して制限を解除してもらう必要がある。

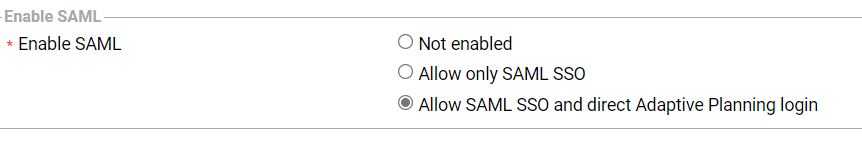

”Enable SAML”の設定はテスト段階では”Allow SAML SSO and direct Adaptive Planning login”を選択することにより、SSOでログイン出来なくなったとき通常ログイン出来る抜け道を残しておく。テスト完了後、”Allow only SAML SSO”に変更するとよい。

ユーザー作成、テスト

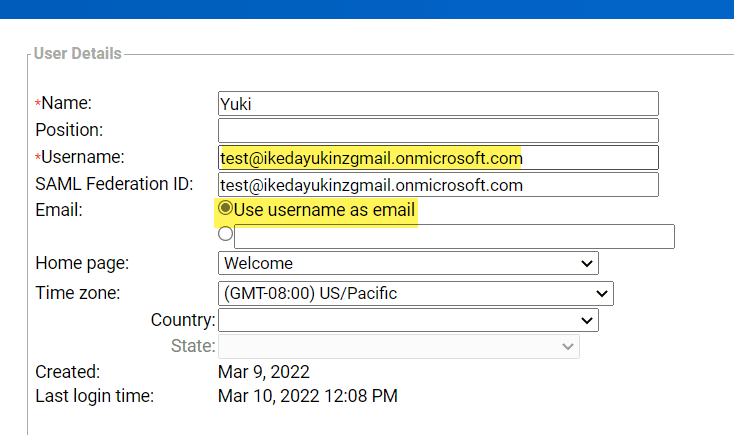

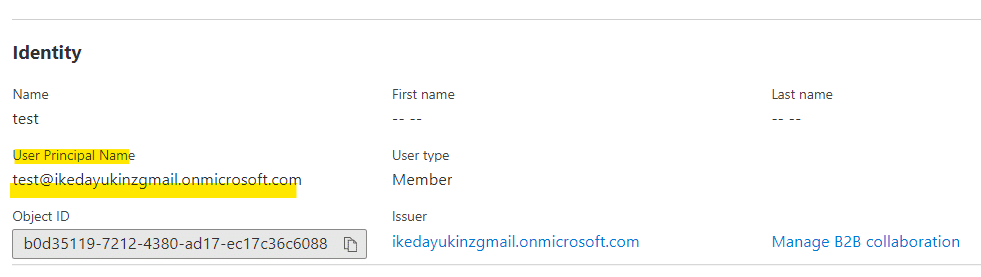

Adaptive側とAzure側に同一ログインIDでユーザーを作成する。

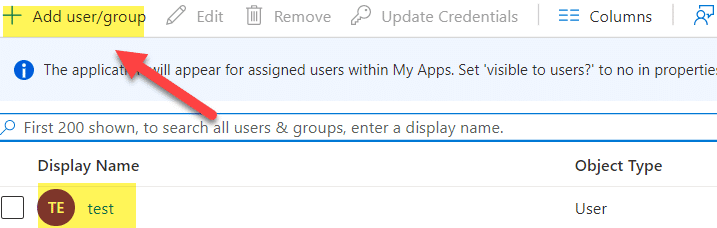

Azure側にユーザーを作成後、”Enterprise Applications” > “Adaptive Insights” > “Assign users and groups”より上記ユーザーをAdaptive Insightsに追加する。

ここまでで設定は完了。設定完了後30分程時間おいてからテストをする。

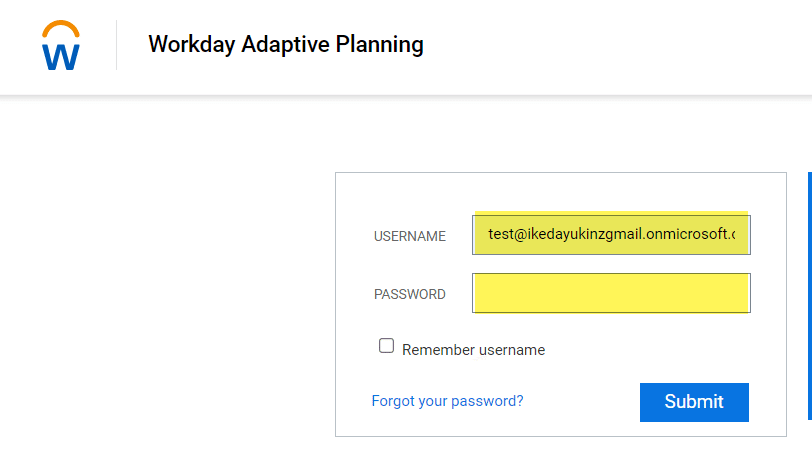

USERNAMEにIDをPASSWORDを空欄にしてログイン。設定が上手くいっていれば、Azureのログイン画面にリダイレクトされる。

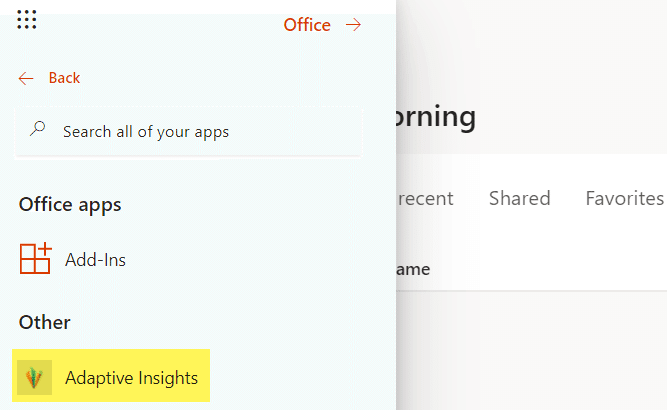

また、O365ポータルのアプリ欄から”Adaptive Insights”をクリックしてログインすることが出来るかどうかも確認する。