中古フリマアプリでCisco適応型セキュリティアプライアンス、通称Cisco ASAの5505を購入。最近ではあまり使われていないかもしれないデバイス。Ciscoホームページでの製品ページでは以下のように紹介されている。

Cisco 適応型セキュリティ アプライアンス(ASA)ソフトウェアは、Cisco ASA ファミリで使用されているコア オペレーティング システムです。ASA デバイスにスタンドアロン アプライアンス、ブレードおよび仮想などの多様なフォーム ファクタでエンタープライズクラスのファイアウォール機能を提供します。また、ASA ソフトウェアは他の重要なセキュリティ テクノロジーと統合し、進化し続けるセキュリティのニーズを満たす包括的なソリューションを実現します。 統合された IPS、VPN、およびユニファイド コミュニケーション機能を提供

要するに、ファイアーウォール機能を備えたルーティングデバイスで、クライアント/サイト間VPNも構築出来るなかなかの優れもの。 ポートは全部で8ポート搭載していてそのうち2つはPoEで電源供給も可能。

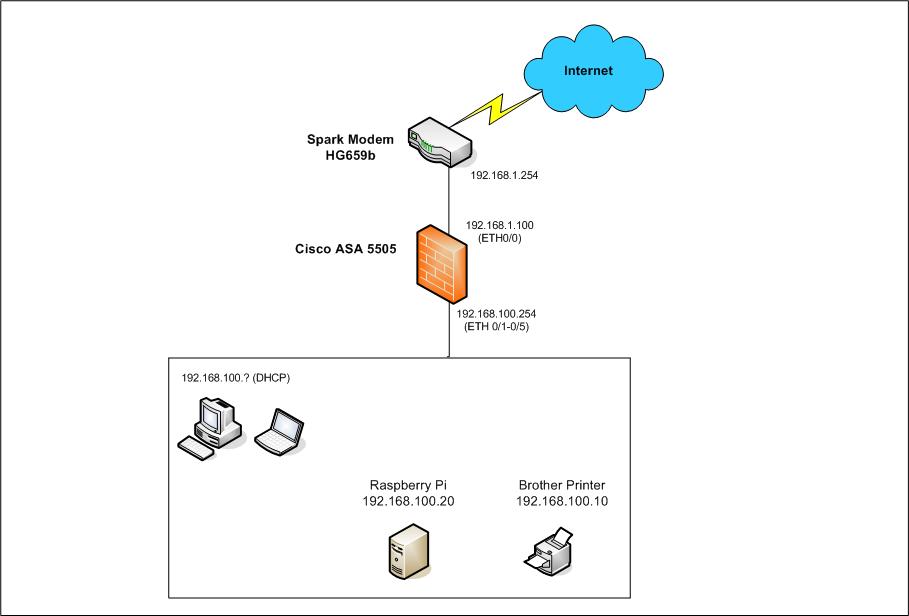

現在、私が済んでいる住居では別ユニットに住む大家さんとWifiルーターを共用していて、ローカルネットワークのセグメント自体も同じもの192.168.1.0 を使用している。

Cisco ASAを導入することにより、上述のネットワークと干渉しない、自分用のローカルネットワークを別セグメントで構築してみる。

ネットワークダイアグラム完成図

- 大家さんのルーターからLANに繋がったイーサーネットケーブルをひとつ借りる。

- これをWAN側(Outisde)としてASAのポート0に接続。

- ASAとの残りのポート1から7に仮想LANを設定し、

192.168.100.0のIPセグメントを割り当てる。

前準備

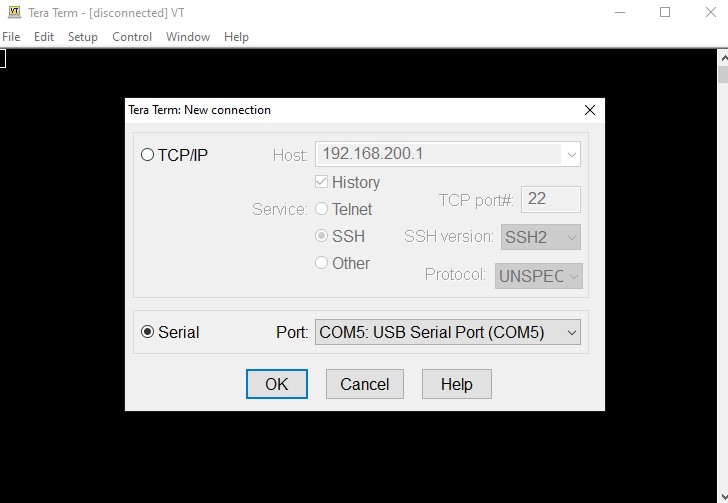

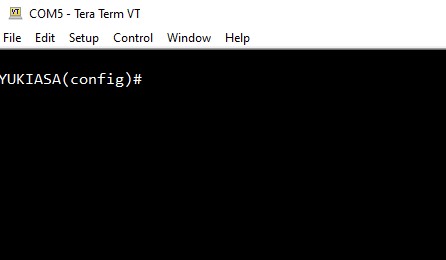

ASAの設定はコンソールケーブルでPCとASAを繋ぎ、直接IOSで設定することにする。設定用GUIツールのASDMも一般的だが、今回はパス。

ASAとPCをコンソールケーブルで繋いだ後、TeraTermでシリアル接続。初期化して、ホストネームとドメインの設定まで済ませる。

手順①仮想LANの設定と割当

interface Vlan1

nameif inside

security-level 100

ip address 192.168.100.254 255.255.255.0

!

interface Vlan2

nameif outside

security-level 0

ip address dhcp setroute仮想LANの設定をする。

Cisco ASAシリーズでは物理的なポート間セグメントとは別に、仮想的なLANセグメントを作ってポートにそれぞれ割り当てる事ができる。

Vlan1をLAN用のInsideインターフェースとして設定。デフォルトゲートウェイのIPは大家さんと同じ.254 に習い、192.168.100.254 に設定。

Vlan2をWAN側のOutsideインターフェースとして設定。IPは大家さんルーターからDHCPで192.168.1.?が割り当てられる。setrouteとすることで次のホップをDHCPを配布したデバイスのデフォルトゲートウェイに自動設定することが出来る。

注: ASAではセキュリティレベルが高い方から低い方へのトラフィックは制限なしに通過する。低い方から高い方へトラフィックを通したければアクセスリスト等でコントロールする必要がある。

仮想LANの設定が終わったら、各ポートにそれぞれ割り当てる。今回はポート0をVlan2、残りポートをVLAN1として使用する。

interface Ethernet0/0

switchport access vlan 2

!

interface Ethernet0/1

switchport access vlan 1

!

interface Ethernet0/2

switchport access vlan 1

!

interface Ethernet0/3

switchport access vlan 1

!

interface Ethernet0/4

switchport access vlan 1

!

interface Ethernet0/5

switchport access vlan 1

!

interface Ethernet0/6

switchport access vlan 1

!

interface Ethernet0/7

switchport access vlan 1ここまででインターフェースとポートの設定が終了。

手順②DHCPの設定

内側のVlan1に繋がったデバイスにはDHCPで自動的にIPアドレスを割り当てるように設定する。

dhcpd address 192.168.100.50-192.168.100.100 inside

dhcpd dns 8.8.8.8

dhcpd enable insideDHCPで配布するIPのレンジを.50から.100に設定。DNSはGoogleから借用。

ここまで設定すると、ポート1から7にケーブル接続した際、192.168.100.?のセグメントでIPが自動配布される。

手順③NATの設定

今の状態だとグローバルIPアドレスに紐付いているのは大家さんルーターのデフォルトゲートウェイ192.168.1.254だけであるため、新しく作られた192.168.100.0セグメントから外側にあるインターネットにアクセスすることが出来ない。NAT(Network Address Translation)を設定することにより100.0のセグメントを外部インターフェースと紐付ける。

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0トラブルシューティング

ここまでで必要な設定は全て終了。実際に上手く設定出来ているか順に確かめる。

- WAN側を繋ぎ、LAN側にPCを接続する。

- PCでネットワークに問題なく繋がっているかを確認。

- CMDで

ipconfig all。Default Gatewayの設定が反映されていて、192.168.100.?のIPアドレスが配布されているか確認。 - CMDでデフォルトゲートウェイにPingが通るか確認。

- ここまでで何かがおかしければ、Inside Vlan1、DHCPの設定に問題がある。

- CMDでインターネット、例えばGoogle DNS、8.8.8.8にpingが通るか確認。

- もし通らなかった場合、ASA内部からping 外部デフォルトゲートウェイ、192.168.1.254にPingが通るか確認。

- 通らなければOutside Vlan2の設定がおかしい。

- もう一度LANに繋がっているPCからGoogle DNSにpingが通るか確認。

- これで通らなければ、おそらくNATの設定がおかしい。

今後してみたいこと

- Client VPNの設定。

- L3もしくはL2のスイッチ(Catalystとか)を繋いでみる。

- NASを買ってきて、LANに繋ぐ。

- ワイヤレスルーターを購入して、LANに繋ぐ。

- Cisco Phoneが余っているのでAsteriskサーバーを構築して、PBXを構築。